Cyber Security: 10 wichtigsten Cybersicherheitsfehler bei Konfigurationen

weiterlesenCyber Security

Auf deiner digitalen Reise bist du vielen Gefahren ausgesetzt und Cyber-Attacken sind eine konstante Bedrohung. Jedes Unternehmen steht im Fokus, ganz besonders aber KMUs und Grossfirmen. Der Schaden ist immens und die Folgen verheerend. Wir sind auch auf diesem Weg für dich da und helfen dir, so sicher wie möglich unterwegs zu sein.

Unwissen als grösste Gefahrenquelle.

Aufklärung ist auch im Bereich Cyber Security der erste Schritt zu einer Verbesserung der Datensicherheit. Aber es gibt auch eine ganze Palette an technischen Angriffspunkten, die du unter die Lupe nehmen musst.

Wusstest du, dass...:

Aktuelles

Cyber Security: Trends und (Wetter-) Prognosen.

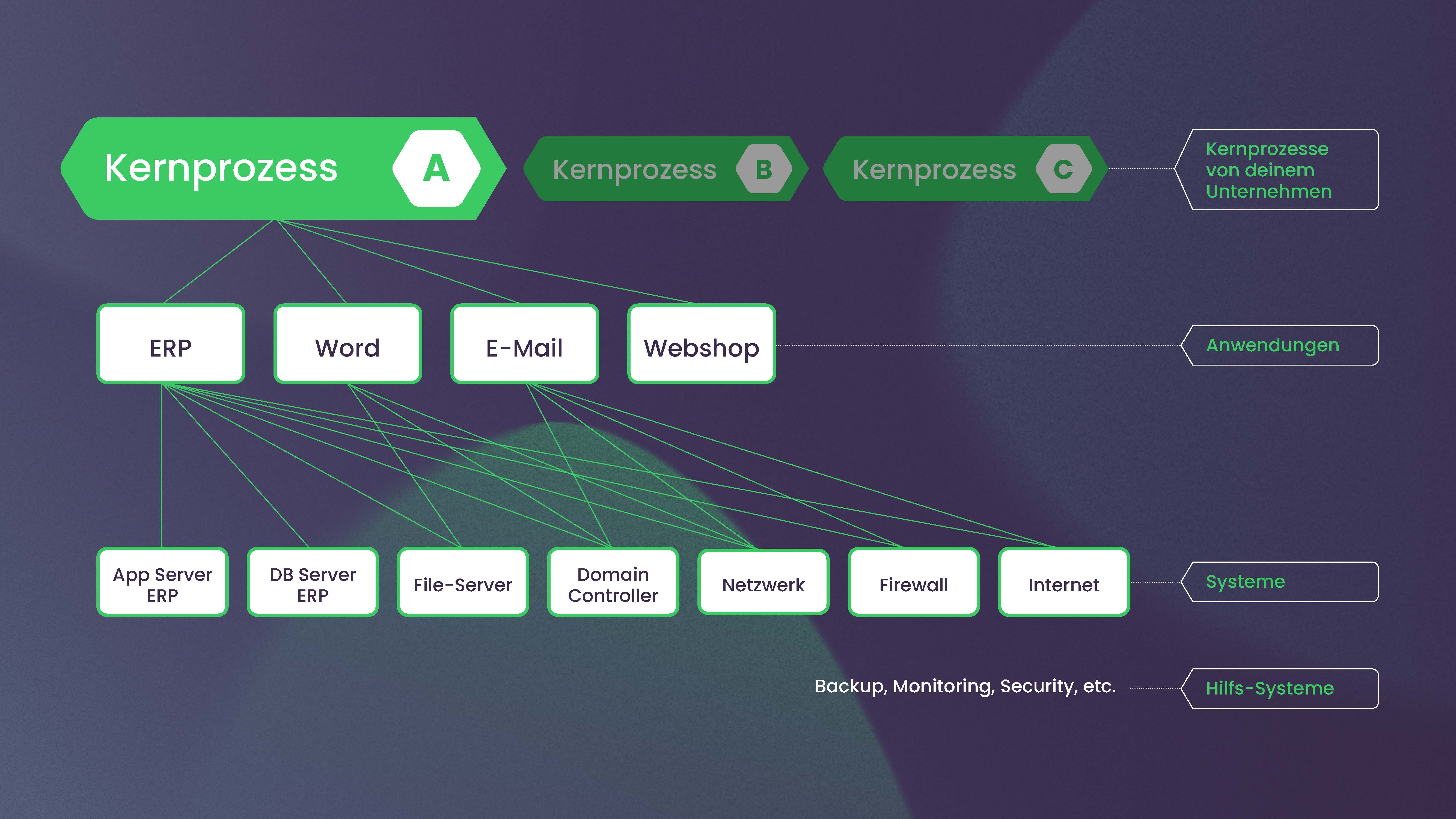

weiterlesenWas haben wir für Vermögenswerte in deinem Unternehmen? Der erste Schritt zu besserem Schutz ist, zu wissen, welche schützenswerte Daten vorhanden sind.

Was muss wie gut geschützt werden? Wir definieren die passenden Schutzmassnahmen und geben unsere Empfehlungen ab.

Was ist aktuell wie gut geschützt? Aufgrund der IST-Analyse definieren wir das SOLL und prüfen, wie gut wir es aktuell umsetzen können.

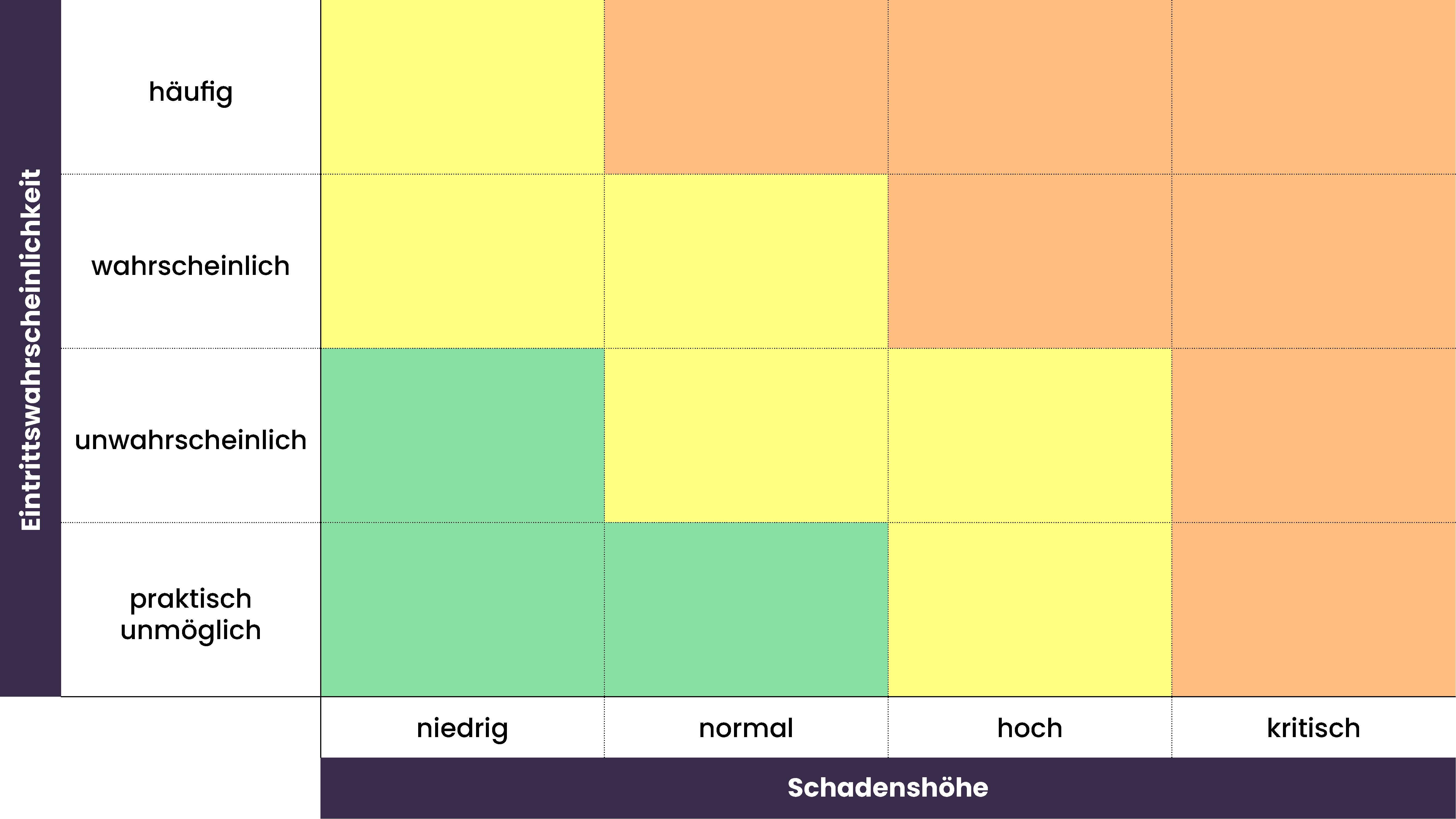

Wo bestehen die grössten Risiken? Die Risikoanalyse stellt sämtliche Risiken der Abweichungen vom SOLL-Zustand übersichtlich dar und hilft bei der Priorisierung der Massnahmen.

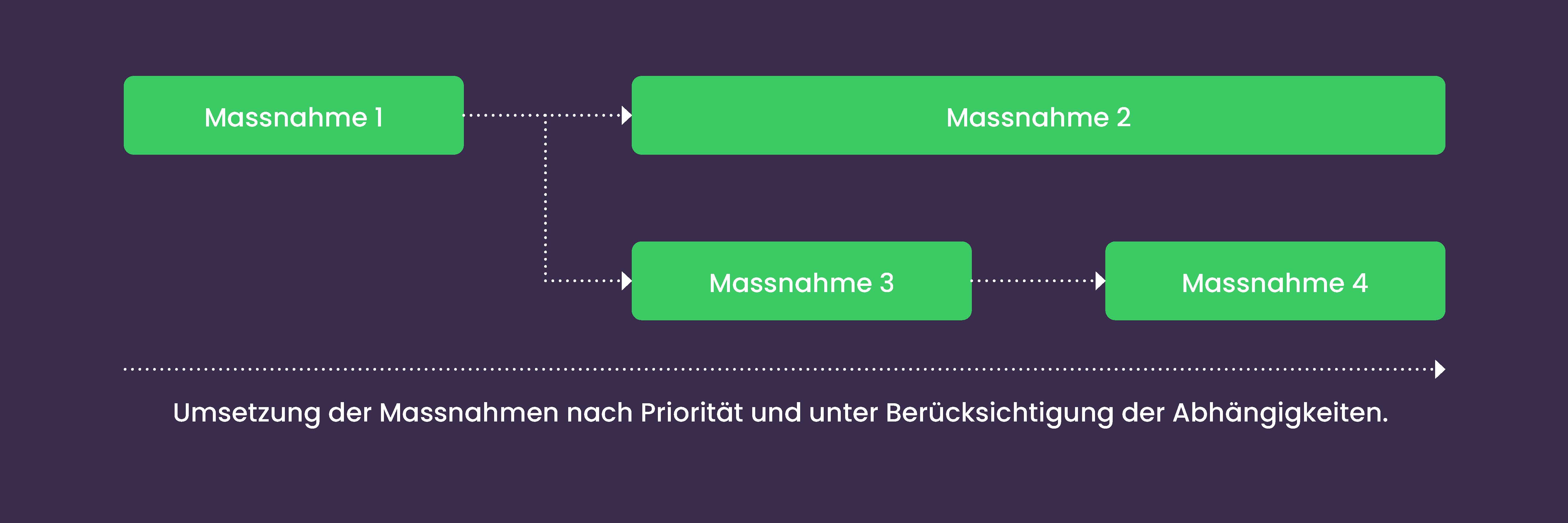

Mögliche Massnahmen werden ausgearbeitet und priorisiert.

Wir setzen die definierten Massnahmen entsprechend deiner Priorisierung um, testen und übergeben sie an den Betrieb.

Die Umsetzung wird kontrolliert.

Nur durch ständige Verbesserungen können wir den Schutz aufrechterhalten beziehungsweise weiter steigern.

Empfohlene Minimum-Massnahmen

Multi-Faktor-Authentifizierung (MFA)

Benutzername und Passwort reichen heute nicht mehr aus – ein weiterer Faktor, der für die sichere Anmeldung in einem System verwendet wird, muss her. Kennst du bestimmt von deinem Online Banking.Jeden Monat werden Millionen von Accounts gestohlen und anschliessend missbraucht. Ein häufiger Grund dafür ist, dass nur ein Benuztername in Kombination mit einem (einfachen) Passwort verwendet wird. Dank dem Einsatz von MFA (Multi-Factor-Authentication) wird ein zusätzlicher Faktor (z. B. das Smartphone) für die Anmeldung benötigt. Das erschwert das Stehlen von Accounts erheblich. Ausserdem: Intelligente Lösungen sind heute in der Lage zu entscheiden, wann der zusätzliche Faktor abgefragt wird. So wird die Sicherheit erhöht, ohne dass der User dutzende Male am Tag den zusätzlichen Faktor verwenden muss.

Externe Zugriffe

Externe Zugriffe von Mitarbeitenden und Partnern müssen gegenüber unbefugten Zugriffen abgesichert werden.Spätestens seit dem Ausbruch der Pandemie ist es für viele Personen möglich, von überall auf Systeme und Daten der Firma zuzugreifen. Auch erledigen immer mehr Lieferanten ihre Arbeiten mit Hilfe des Fernzugriffs. Diese müssen dementsprechend gut abesichert und regelmässig überprüft werden.

Mitarbeitersensibilisierung

Die Benutzer:innen sind das schwächste Glied in der Security-Kette. Mit gezielten Trainigs und Tests schulen wir die Mitarbeitenden.Die Mitarbeitenden stehen fast immer am Anfang eines erfolgreichen Angriffs. Dabei verschaffen sich die Angreifer z. B. über gefälschte E-Mails Zugriff auf die Systeme. Sind sie erst einmal drin, suchen sie nach einem Weg, an wertvolle Daten zu kommen. Je früher solche Versuche erkannt und abgewehrt werden können, desto besser. Im Rahmen unserer Awareness-Lösung senden wir regelmässig solche gefälschten Mails, um zu prüfen, wie gut deine Mitarbeitenden damit umgehen. Anschliessend können gezielte Schulungen (online oder persönlich) durchgeführt werden. Abteilungen wie beispielsweise das HR sind besonders gefährdet. Sie sind regelmässig in Kontakt mit externen Personen, die sie nicht kennen und erhalten E-Mails mit Anhängen. Awareness ist nichts, was nur einmal alle paar Jahre «trainiert» werden soll – sie muss immer und immer wieder gefördert werden, damit die Mitarbeitenden mithelfen, die Firma zu schützen.

Disaster Recovery

Und wenn es doch passiert? Welche Daten müssen gesichert werden? Wie kommen wir im Ernstfall an die Daten?Unabhängig davon, wie gut man sich schützt, eine Garantie, dass nie was passieren kann, gibt es nicht. Sei es, dass jemand aus Versehen Daten löscht oder dass sich ein Angreifer Zugang verschafft und z. B. Daten verschlüsselt und anschliessend Lösegeld fordert, um die Daten wieder freizugeben. In beiden Fällen ist es wichtig, dass mindestens eine für dein Unternehmen passende Backup-Strategie definiert und umgesetzt wurde. Die Backup-Strategie muss regelmässig überprüft und gegebenenfalls angepasst werden. Zudem ist es wichtig, dass die Wiederherstellung von Daten und Systemen regelmässig durchgeführt und die Funktionsfähigkeit getestet wird.

Cloud Security

Auch Clouddienste müssen entsprechend geschützt werden. Aufgrund der ständigen Neuerungen ist es noch anspruchsvoller als bei On-Prem-Lösungen.Im Zuge der Pandemie ist die Nutzung von Cloud-Diensten geradezu explodiert. Da dauerte es nicht lange, bis unzählige neue Schwachstellen entdeckt und ausgenutzt wurden. Aufgrund des rasanten Tempos, mit dem sich die Cloud-Lösungen weiterentwickeln, ergeben sich beim Thema Cloud-Sicherheit sehr viele neue Herausforderungen, denen Massnahmen entgegengesetzt werden müssen. Gerne unterstützen wir dich mit über 10 Jahre Erfarhung in diesem Bereich.

(Mobile) Device Management

Die Arbeitsgeräte werden immer mobiler und schnelllebiger. Damit die Geräte geschützt werden können, müssen sie einfach und effizient zu verwalten sein.Je mehr Cloud-Lösungen eingesetzt werden, desto einfacher ist es in der Regel mit irgendwelchen Geräten auf Apps und Daten zuzugreifen. Kombiniert mit Bring-your-Own-Device-Strategien ergeben sich daraus anspruchsvolle Herausforderungen für die Sicherheit. Es stellen sich Fragen wie: Wie können Zugriffe von Geräten geschützt werden, die nicht dem Unternehmen gehören? Was soll überhaupt möglich sein? Und wie können die Daten der Firma geschützt werden?

Active Directory Security

Als zentrale Verwaltungslösung ist das (Azure) Active Directory von grösster Bedeutung und sollte darum besonders geschützt werden.Vor über 20 Jahren wurde das Active Directory für die effiziente Verwaltung von Ressourcen (Benutzer, Computer, Gruppe, Server, etc.) entwickelt und ist noch heute in vielen Unternehmen zentraler Bestandteil. Oft ist es auch mit dem Azure Active Directory synchronisiert, was für die Benutzer:innen zwar bequem ist, aus Sicht der Sicherheit jedoch zusätzliche Gefahren mit sich bringt. Das Active Directory muss äusserst gut geschützt werden. Denn wird es korrumpiert, sind die meisten anderen Sicherheitsmassnahmen oft nutzlos. Zur Bereinigung eines korrumpierten Active Directory hilft oft nur die komplette Neuinstallation sämtlicher Systeme, die mit der Domäne verbunden sind. Das führt zu langen Ausfallzeiten und entsprechend hohen Kosten.

Notfallkonzept

Deine Absicherung in der Not anhand eines klar definierten Plans anstelle von Improvisation.Auch wenn alle beschlossenen Sicherheitsmassnahmen konsequent umgesetzt werden, kann ein Ausfall – aus welchem Grund auch immer – nie ganz ausgeschlossen werden. In einem solchen Fall ist es von grösster Wichtigkeit, dass definierte und getestete Notfallpläne existieren und auf diese im Notfall auch zugegriffen werden können. Das hilft in hektischen Situationen die wichtigen und richtigen Dinge zu tun, um die Ausfallzeit auf ein Minimum verkürzen zu können.

Empfohlene Standard-Massnahmen

Zero Trust

Bei Zero Trust wird davon ausgegangen, dass nichts sicher ist. Unter diesem Aspekt wird jeder Zugriff geprüft und dadurch die Sicherheit verbessert.Zero Trust ist eines der grossen Schlagwörter in der IT-Sicherheit. Hinter dem Begriff versteckt sich der «Never trust, always verify»-Ansatz. Jede Anfrage für einen Zugriff wird bewertet und dann entsprechend gewährt, abgelehnt oder durch zusätzliche Massnahmen abgesichert. Hier helfen unsere gut ausgewählten Lösungen, die Sicherheit zu erhöhen, ohne dabei grosse administrative Aufwände zu generieren.

SASE

SASE ermöglicht den Usern das beste aus zwei Welten: Sicherheit sowie eine zuverlässige Verbindung zu seinen Applikationen und Daten.SASE [sassy] ist ein aufkommendes Cyber Security-Konzept. Es ist wegweisend in der Zukunft von Cloud Security, denn es bietet umfängliche Systeme in einem einfach verwaltbaren und vor allem sicheren Paket. SASE bietet zahlreiche Vorteile in Hinsicht auf Flexibilität, Kostenoptimierung, reduzierte Komplexität, erhöhte Performance, Zero Trust, Threat Prevention und Datenschutz.

Privileged Account Management (PAM)

Accounts mit weitreichenden Berechtigungen (z.B. Administrator-Accounts) müssen besonders gut geschützt werden.Viele Angriffe sind auf die User mit vielen Berechtigungen zurückzuführen. Mit dem Privileged Account Management zielen wir genau auf diese ab. Wir setzen auf das Least-Privilege Prinzip. Das heisst, nur so wenige Berechtigungen wie nötig und zu der erforderlichen Dauer zu erteilen. Zudem werden sämtliche Anfragen für erweiterte Berechtigungen von einer weiteren Person geprüft und anschliessend erteilt oder abgelehnt. Darüber hinaus haben wir dank PIM (Product Information Management) eine effiziente Möglichkeit, Berechtigungen regelmässig von verantwortlichen Personen überprüfen zu lassen.

Frameworks

Verschiedene Frameworks (wie z. B. CIS, NIST, ISO, BSI, MITRE ATT&CK, etc.) und Standards helfen, die Sicherheit zielgerichtet zu verbessern ohne das Rad immer neu erfinden zu müssen.Abgestützt auf Frameworks und Standards von bekannten und renommierten Organisationen, versuchen wir die Sicherheit so hoch wie möglich zu halten. Dabei werden neben technischen auch organisatorische Massnahmen berücksichtigt. Die Frameworks unterstützen uns dabei, die Sicherheit effizient und mit erprobten Mitteln zu verbessern. Das geschieht immer im Einklang mit den für die Unternehmung definierten Sicherheitszielen sowie unter Berücksichtigung der Mitarbeitenden.

Extended Detection and Respond (XDR)

Mit XDR bringen wir sicherheitsrelevante Informationen aus verschiedenen Quellen wie Laptop, E-Mail und Office-Apps, etc. zusammen, was uns beim schnelleren Erkennen von Bedrohungen hilft.Das einfache Kontrollieren von Dateien und Weblinks gehört leider immer mehr der Vergangenheit an. Heutige Angriffe sind sehr ausgeklügelt, dafür braucht es künstliche Intelligenz und Machine Learning. XDR-Lösungen kennen das System, das Verhalten einzelner Systemteilen sowie der User und können somit Abweichungen sehr schnell erkennen. Heute spricht man von Fileless Malware. Diese Prozesse und Angriffe gilt es abzuwehren. Ausserdem werden die Applikationen auf Schwachstellen überprüft und Logs von allen Sicherheitslösungen zusammengetragen. Das ermöglicht eine gute Übersicht, die uns dabei unterstützt, die wichtigsten Ereignisse effizient angehen zu können.

Verschlüsselung

Um Daten auf mobilen Geräten, wie z. B. Laptops, besser schützen zu können, müssen sie verschlüsselt sein.Es ist schon ärgerlich genug, wenn ein Gerät gestohlen wird oder verloren geht. Aber was kann der Dieb oder Finder mit einem solchen Gerät anfangen? Mittels Verschlüsselungen sorgen wir dafür, dass der neue "Besitzer" des Gerätes auf keinerlei Unternehmensdaten zugreifen kann. Denn: Ein Gerät kann man meist schnell ersetzen, wichtige Geschäftsdaten aber nicht.

Conditional Access

Mittels Conditional Access prüfen wir nicht nur die Benutzer:innen, sondern auch deren Geräte und Standorte.Befinden sich deine Mitarbeitenden gerade im Ausland? Oder sind sie in der Schweiz, werden jedoch aus einem anderen Land angegriffen? Mit Conditional Access kontrollieren wir genau solche Szenarien. Befinden sich die Mitarbeitenden im sicheren Netzwerk des Büros, so kann der Zugriff auf Apps und Daten mit weniger Sicherheitsfunktionen erfolgen. Wird der Zugriff jedoch aus einem anderen Land oder von einem fremden Gerät versucht, wird mehrmals hingeschaut und kontrolliert, ob der Zugriff gewährt wird bzw. es werden zusätzliche Informationen (z. B. Bestätigung über Smartphone) angefordert. Das hilft ungewünschte Zugriffe zu verhindern.

Netzwerk-Zonenkonzept

Damit Besucher:innen mit dem Gäste-WLAN nicht auf deine Unternehmensdaten zugreifen können, muss das Netzwerk in verschiedene Zonen unterteilt werden. Aber damit ist es noch nicht getan.Im internen Netzwerk ist alles sicher, oder? Davon darf leider nicht mehr ausgegangen werden. Falls ein internes System kompromittiert werden konnte, soll es so wenige weitere Geräte wie möglich mitkompromittieren. Deshalb erarbeiten wir mit Zonen-Konzepten und Zonierung von Geräten spezifische Zonen, in welchen sich die Geräte bewegen dürfen. Eine Verbindung zwischen den Systemen kann somit, wann immer nötig, kontrolliert werden.

Quick start?

Kennenlern-Meeting

Gegenseitiges Kennenlernen und besprechen einer möglichen Zusammenarbeit.

Awareness Kampagne

Sensibilisiere mit Hilfe einer achtwöchigen Security Awareness Kampagne deine Mitarbeitenden.

Check: CIS M365 Assessment

Verschaffe dir Klarheit über deine eigene IT-Sicherheitslage. Wir überprüfen deine M365-Umgebung.

Check: CIS Microsoft Azure Assessment

Wir prüfen die Anfälligkeit deiner Cloud-Umgebung und wie sicher du hybrid arbeitest.

Keines der Themen passt?

Vereinbare einen Termin, damit wir mit dir deine individuellen Anforderungen besprechen können.

Interessiert?

Sandro Meier

Tel: +41 58 105 33 00

E-Mail: cs@vision-inside.ch